В 2016 году северокорейские хакеры спланировали рейд на национальный банк Бангладеш Lazarus на сумму 1 миллиард долларов и оказались на грани успеха — только по счастливой случайности все переводы, кроме 81 миллиона долларов, были остановлены, сообщают Джефф Уайт и Джин Х. Ли. Но как одна из беднейших и самых изолированных стран мира обучила команду элитных киберпреступников?

Все началось с неисправного принтера. Это просто часть современной жизни, поэтому, когда это случилось с сотрудниками Bangladesh Bank, они подумали о том же, что и большинство из нас: еще один день, еще одна техническая головная боль. Это не казалось большим делом.

Но это был не просто принтер и не просто банк.

Банк Бангладеш — это центральный банк страны, отвечающий за надзор за драгоценными валютными резервами страны, в которой миллионы людей живут в бедности.

И принтер сыграл решающую роль. Он находился в очень охраняемой комнате на 10-м этаже главного офиса банка в Дакке, столице страны. Его задача заключалась в том, чтобы распечатать записи о многомиллионных переводах, поступающих в банк и исходящих из него.

Когда сотрудники обнаружили, что это не работает, в 08:45 в пятницу, 5 февраля 2016 года, «мы предположили, что это обычная проблема, как и в любой другой день», — позже сообщил полиции дежурный менеджер Зубайр Бин Худа. «Такие сбои случались раньше».

Фактически, это было первым признаком того, что у Бангладешского банка большие проблемы. Хакеры взломали его компьютерные сети и в этот момент провели самую дерзкую кибератаку из когда-либо предпринятых. Их цель: украсть миллиард долларов.

Чтобы увести деньги, банда, стоящая за ограблением, использовала поддельные банковские счета, благотворительные организации, казино и широкую сеть сообщников.

Но кто были эти хакеры и откуда они?

По мнению следователей, цифровые отпечатки пальцев указывают только в одном направлении: на правительство Северной Кореи.

СПОЙЛЕР ПРЕДУПРЕЖДЕНИЕ: это история, рассказанная в 10-серийном подкасте BBC World Service «Ограбление Лазаря» — нажмите здесь, чтобы послушать. Эта статья рассчитана на 20-минутное чтение.

То, что Северная Корея станет главным подозреваемым в киберпреступности, может быть для некоторых неожиданностью. Это одна из беднейших стран мира, которая в значительной степени отключена от мирового сообщества — технологически, экономически и почти во всех других отношениях.

И все же, по данным ФБР, дерзкий взлом Бангладешского банка стал кульминацией многолетней методической подготовки теневой команды хакеров и посредников по всей Азии, действующей при поддержке режима Северной Кореи.

В индустрии кибербезопасности северокорейские хакеры известны как Lazarus Group, отсылка к библейской фигуре, воскресшей из мертвых; Эксперты, которые боролись с компьютерными вирусами группы, обнаружили, что они столь же устойчивы.

Мало что известно о группе, хотя ФБР нарисовало подробный портрет одного подозреваемого: Пак Джин Хёк, которого также звали Пак Джин Хек и Пак Кван Джин.

В нем он описывается как программист, который окончил один из лучших университетов страны и пошел работать в северокорейскую компанию Chosun Expo в китайском портовом городе Далянь, создавая онлайн-игры и программы азартных игр для клиентов по всему миру.

Находясь в Даляне, он создал адрес электронной почты, создал резюме и использовал социальные сети для создания сети контактов. Кибер-следы помещали его в Далянь еще в 2002 году и продолжали время до 2013 или 2014 года, когда, согласно письменным показаниям следователя ФБР, его интернет-активность, похоже, исходит из столицы Северной Кореи Пхеньяна.

Агентство опубликовало фотографию, взятую из электронного письма 2011 года, отправленного менеджером Chosun Expo, знакомящего с Паком стороннего клиента. На нем изображен аккуратный кореец в возрасте от 20 до 30 лет, одетый в черную рубашку в тонкую полоску и шоколадно-коричневый костюм. На первый взгляд, ничего необычного, если не считать истощенного лица.

Но в ФБР говорят, что днем он работал программистом, а ночью был хакером.

В июне 2018 года власти США обвинили Пака по одному пункту обвинения в сговоре с целью совершения компьютерного мошенничества и злоупотреблений и по одному пункту сговора с целью совершения электронного мошенничества (мошенничество с использованием почты или электронных сообщений) в период с сентября 2014 года по август 2017 года. Ему грозит до 20 человек. лет тюрьмы, если его когда-нибудь выследят. (Он вернулся из Китая в Северную Корею за четыре года до предъявления обвинений.)

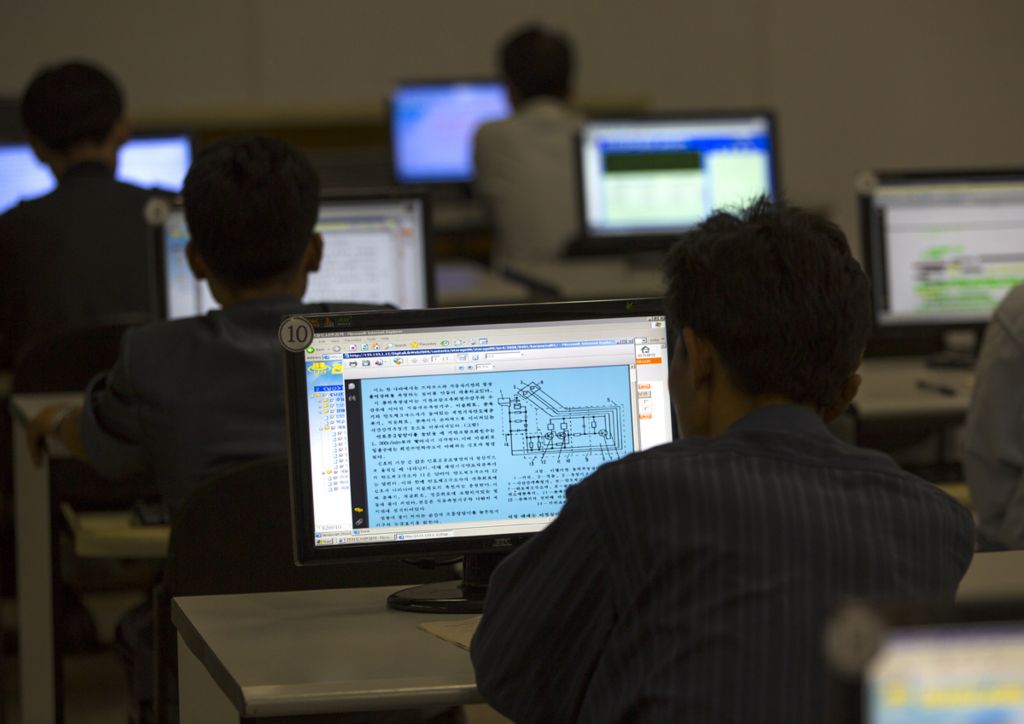

Но Парк, если это его настоящее имя, не стал хакером в одночасье. Он один из тысяч молодых северокорейцев, которых с детства воспитывали, чтобы стать кибервоинами — талантливых математиков в возрасте 12 лет, взятых из школ и отправленных в столицу, где с утра до вечера их проводят интенсивно.

Когда сотрудники банка перезагрузили принтер, они получили очень тревожные новости. Из него вышли срочные сообщения от Федерального резервного банка Нью-Йорка — «ФРС» — где Бангладеш держит счет в долларах США. ФРС получила инструкции, очевидно, от Бангладешского банка, об опустошении всего счета — около миллиарда долларов.

Бангладешцы пытались связаться с ФРС за разъяснениями, но, благодаря очень тщательному расчету хакеров, им не удалось пройти.

Взлом начался около 20:00 по бангладешскому времени в четверг, 4 февраля. Но в Нью-Йорке было утро четверга, что дало ФРС достаточно времени, чтобы (невольно) выполнить желания хакеров, пока Бангладеш спала.

На следующий день, пятница, начались бангладешские выходные, которые проходят с пятницы по субботу. Итак, штаб-квартира банка в Дакке начинала два выходных дня. А когда бангладешцы начали раскрывать кражу в субботу, в Нью-Йорке уже были выходные.

«Итак, вы видите элегантность атаки», — говорит американский эксперт по кибербезопасности Ракеш Астхана. «У даты вечера четверга есть очень определенная цель. В пятницу Нью-Йорк работает, а Бангладеш Банк отключен. К тому времени, когда Бангладеш Банк возвращается в строй, Федеральный резервный банк отключен. Таким образом, это задержало все открытие почти на 100%. три дня.»

И у хакеров была еще одна хитрость в рукаве, чтобы выиграть еще больше времени. После того, как они перевели деньги из ФРС, им нужно было куда-то их отправить. Поэтому они перевели его на счета, которые они открыли в Маниле, столице Филиппин. А в 2016 году понедельник 8 февраля был первым днем Лунного Нового года, национального праздника в Азии.

Используя разницу во времени между Бангладеш, Нью-Йорком и Филиппинами, хакеры разработали четкий пятидневный пробег, чтобы забрать деньги.

У них было достаточно времени, чтобы все это спланировать, потому что оказалось, что Lazarus Group пряталась в компьютерных системах Бангладеш Банк в течение года.

В январе 2015 года нескольким сотрудникам Бангладешского банка было отправлено безобидное на вид электронное письмо. Он исходил от соискателя по имени Расел Ахлам. Его вежливый запрос включал приглашение загрузить его резюме и сопроводительное письмо с веб-сайта. На самом деле Разела не существовало — он был просто прикрытием, используемым Lazarus Group, по мнению следователей ФБР. Как минимум один человек в банке попался на уловку, скачал документы и заразился скрытыми внутри вирусами.

Оказавшись в системах банка, Lazarus Group начала незаметно перескакивать с компьютера на компьютер, продвигаясь к цифровым хранилищам и миллиардам долларов, которые в них содержались.

А потом они остановились.

Почему хакеры украли деньги только через год после того, как первое фишинговое письмо пришло в банк? Зачем рисковать быть обнаруженным, когда все это время скрываешься внутри банковских систем? Потому что, похоже, им нужно было время, чтобы выстроить маршруты побега за деньги.

Юпитер-стрит — оживленная улица Манилы. Рядом с эко-отелем и стоматологической клиникой находится филиал одного из крупнейших банков страны RCBC. В мае 2015 года, через несколько месяцев после того, как хакеры получили доступ к системам Bangladesh Bank, сообщники хакеров открыли здесь четыре аккаунта. Оглядываясь назад, можно заметить несколько подозрительных признаков: водительские права, использованные для создания учетных записей, были поддельными, и все заявители утверждали, что у них одинаковая должность и зарплата, несмотря на то, что они работали в разных компаниях. Но, казалось, никто этого не заметил. В течение нескольких месяцев учетные записи бездействовали, а их первоначальный депозит в размере 500 долларов оставался нетронутым, пока хакеры работали над другими аспектами плана.

К февралю 2016 года, успешно взломав Bangladesh Bank и создав каналы для получения денег, Lazarus Group была готова.

Но им предстояло преодолеть еще одно последнее препятствие — принтер на 10-м этаже. Бангладешский банк создал систему бумажных резервных копий для регистрации всех переводов, произведенных со своих счетов. Эта запись транзакций могла мгновенно раскрыть работу хакеров. И поэтому они взломали программное обеспечение, управляющее им, и вывели его из строя.

Заметив следы, в 20:36 четверга, 4 февраля 2016 года, хакеры начали осуществлять свои переводы — всего 35 переводов на общую сумму 951 миллион долларов, что составляет почти все содержимое счета Бангладеш Банка в ФРС Нью-Йорка. Воры были на пути к огромной зарплате, но, как и в голливудском фильме об ограблении, их могла уловить одна крошечная деталь.

Когда Бангладеш Банк обнаружил пропавшие деньги в течение тех выходных, они изо всех сил пытались понять, что произошло. Управляющий банка знал Ракеша Астхану и его компанию World Informatix и позвал его на помощь. В этот момент, говорит Астана, губернатор все еще думал, что сможет вернуть украденные деньги. В результате он держал взлом в секрете — не только от общественности, но даже от своего правительства.

Тем временем Астана обнаруживала, насколько глубоко зашел взлом. Он обнаружил, что воры получили доступ к ключевой части системы Bangladesh Bank, названной Swift. Это система, используемая тысячами банков по всему миру для координации переводов крупных сумм между собой. Хакеры не воспользовались уязвимостью в Swift — им в этом не было необходимости — так что с точки зрения программного обеспечения Swift хакеры выглядели как настоящие банковские служащие.

Вскоре должностным лицам банка Бангладеш стало ясно, что транзакции нельзя просто отменить. Часть денег уже поступила на Филиппины, где власти сказали им, что им потребуется постановление суда, чтобы начать процесс их возврата. Судебные постановления являются общедоступными документами, и поэтому, когда Бангладеш Банк наконец подал иск в конце февраля, история стала достоянием общественности и разлетелась по всему миру.

Последствия для управляющего банка были почти мгновенными. «Его попросили уйти в отставку, — говорит Астхана. «Я никогда его больше не видел».

Конгрессмен США Кэролайн Мэлони хорошо помнит, где она была, когда впервые услышала о рейде на Бангладешский банк. «Я покидал Конгресс, собирался в аэропорт и читал об ограблении, и это было захватывающе, шокирующе — ужасающий инцидент, вероятно, один из самых ужасающих, которые я когда-либо видел для финансовых рынков».

Как член комитета Конгресса по финансовым услугам, Мэлони видел более широкую картину: поскольку Swift обеспечивает столь много миллиардов долларов мировой торговли, подобный взлом может фатально подорвать доверие к системе.

Она была особенно обеспокоена вмешательством Федерального резервного банка. «Это была ФРС Нью-Йорка, которая обычно очень осторожна. Как вообще эти переводы происходили?»

Мэлони связалась с ФРС, и сотрудники объяснили ей, что большинство переводов фактически было предотвращено — благодаря крошечной случайной детали.

Отделение банка RCBC в Маниле, куда хакеры пытались перевести 951 миллион долларов, находилось на Юпитер-стрит. В Маниле есть сотни банков, которые могли бы использовать хакеры, но они выбрали этот — и решение обошлось им в сотни миллионов долларов.

«Транзакции… были задержаны в ФРС, потому что адрес, использованный в одном из заказов, содержал слово« Юпитер », которое также является названием находящегося под санкциями иранского судоходного судна», — говорит Кэролайн Мэлони.

Одного упоминания слова «Юпитер» было достаточно, чтобы вызвать тревогу в автоматизированных компьютерных системах ФРС. Выплаты были пересмотрены, и большинство из них было остановлено. Но не все. Пять транзакций на сумму 101 млн долларов преодолели это препятствие.

Из них 20 миллионов долларов были переведены в благотворительную организацию Шри-Ланки Shalika Foundation, которую сообщники хакеров использовали в качестве одного из каналов для украденных денег. (Ее основательница Шалика Перера считает, что деньги были законным пожертвованием.) Но и здесь крошечная деталь помешала планам хакеров. Перевод осуществлен в «Фонд Шалика». Внимательный сотрудник банка заметил орфографическую ошибку, и транзакция была отменена.

Итак, 81 миллион долларов прошел. Не то, к чему стремились хакеры, но потерянные деньги по-прежнему были огромным ударом для Бангладеш, страны, где каждый пятый человек живет за чертой бедности.

К тому времени, когда Bangladesh Bank начал свои попытки вернуть деньги, хакеры уже предприняли шаги, чтобы гарантировать, что они останутся вне досягаемости.

В пятницу, 5 февраля, четыре счета, открытые в прошлом году в отделении RCBC на Юпитер-стрит, внезапно ожили.

Деньги переводились между счетами, отправлялись в фирму по обмену валюты, переводились в местную валюту и повторно депонировались в банке. Некоторые из них были сняты наличными. Для экспертов по отмыванию денег такое поведение имеет смысл.

«Вы должны сделать так, чтобы все эти деньги, полученные преступным путем, выглядели чистыми и выглядели так, как будто они были получены из законных источников, чтобы защитить то, что вы впоследствии делаете с деньгами», — говорит Мояра Рухсен, директор Программы управления финансовыми преступлениями в Миддлбери. Институт международных исследований в Монтерее, Калифорния. «Вы хотите, чтобы след денег был как можно более мутным и неясным».

Даже в этом случае следователи все еще могли проследить путь денег. Чтобы его нельзя было отследить, ему пришлось покинуть банковскую систему.

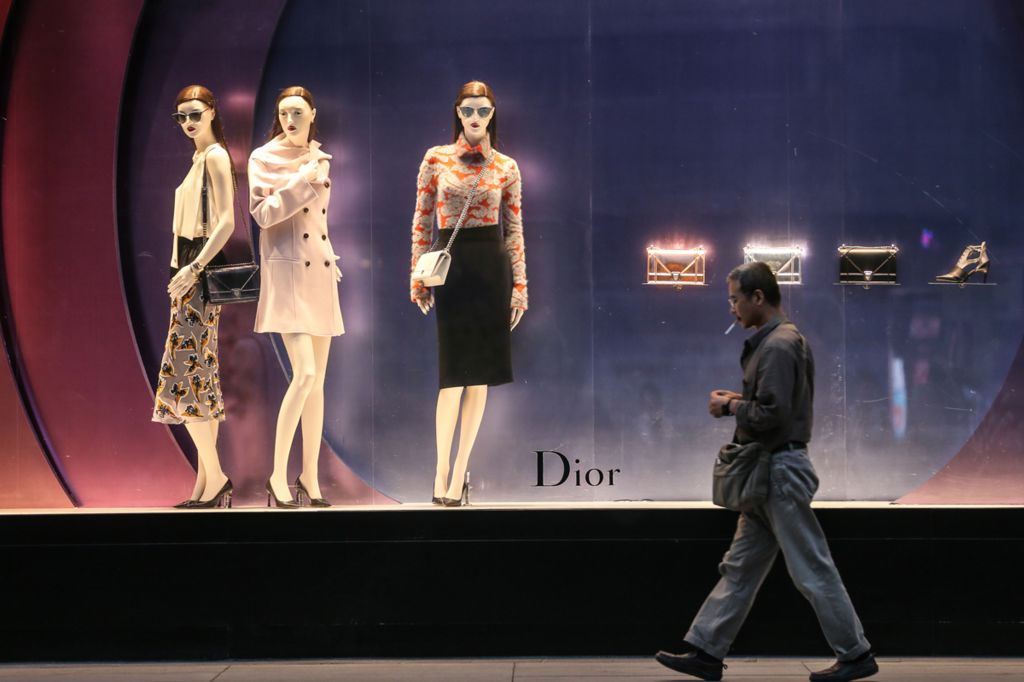

Отель Solaire расположен на набережной в Маниле, в сверкающем белом дворце гедонизма, где находится отель, огромный театр, элитные магазины и — его самая известная достопримечательность — огромный этаж казино. Манила стала большим притяжением для игроков из материкового Китая, где времяпрепровождение незаконно, а Solaire — «один из самых элегантных этажей казино в Азии», по словам Мохаммеда Коэна, главного редактора журнала Inside Asian Gaming Magazine. «Он действительно красиво оформлен, сравним с чем-либо в Юго-Восточной Азии. В нем около 400 игровых столов и около 2000 игровых автоматов».

Именно здесь, в шикарном казино Манилы, воры Бангладешского банка организовали следующий этап своей операции по отмыванию денег. Из 81 миллиона долларов, прошедших через банк RCBC, 50 миллионов долларов были депонированы на счетах в Solaire и другом казино, Midas. (Что случилось с остальными 31 млн долларов? По данным комитета Сената Филиппин, созданного для расследования, они были выплачены китайцу по имени Сюй Вэйкан, который, как полагают, уехал из города на частном самолете, и с тех пор о нем никто не слышал.)

Идея использования казино заключалась в том, чтобы разорвать цепочку отслеживания. После того, как украденные деньги будут конвертированы в фишки казино, разыграны за столами и обменены обратно на наличные, следователям будет практически невозможно их отследить.

Но как насчет рисков? Не грозит ли ворам опасность потерять добычу за столами казино? Нисколько.

Во-первых, вместо того, чтобы играть в общественных местах казино, воры забронировали личные комнаты и заполнили их сообщниками, которые играли за столами; это давало им контроль над тем, как разыгрывать деньги. Во-вторых, на украденные деньги они играли в баккару — очень популярную в Азии игру, но при этом очень простую. Есть только два исхода, на которые можно делать ставки, и относительно опытный игрок может вернуть 90% или более своей ставки (отличный результат для отмывателей денег, которые часто получают гораздо меньшую прибыль). Преступники теперь могли отмывать украденные средства и рассчитывать на здоровую прибыль, но для этого требовалось тщательное управление игроками и их ставками, а на это требовалось время. В течение нескольких недель игроки сидели в казино Манилы и отмывали деньги.

- Почему Ким Чен Ын ведет войну со сленгом, джинсами и иностранными фильмами

- Похищен с пляжа для обучения шпионов Северной Кореи.

- Изнасилование и отсутствие месячных в армии Северной Кореи

Бангладешский банк тем временем догонял. Его официальные лица посетили Манилу и выявили денежный след. Но когда дело дошло до казино, они упали в кирпичную стену. В то время игорные дома Филиппин не подпадали под действие закона об отмывании денег. Что касается казино, то деньги были депонированы законными игроками, которые имели полное право разбрасывать их по столам. (Казино Solaire заявляет, что понятия не имеет, что имеет дело с украденными средствами, и сотрудничает с властями. Midas не ответила на запросы о комментариях.)

Сотрудникам банка удалось вернуть 16 миллионов долларов украденных денег у одного из организаторов азартных игр в казино Midas по имени Ким Вонг. Ему было предъявлено обвинение, но позже обвинения были сняты. Однако оставшаяся сумма — 34 миллиона долларов — уходила прочь. Следующая остановка, по мнению исследователей, сделает его на шаг ближе к Северной Корее.

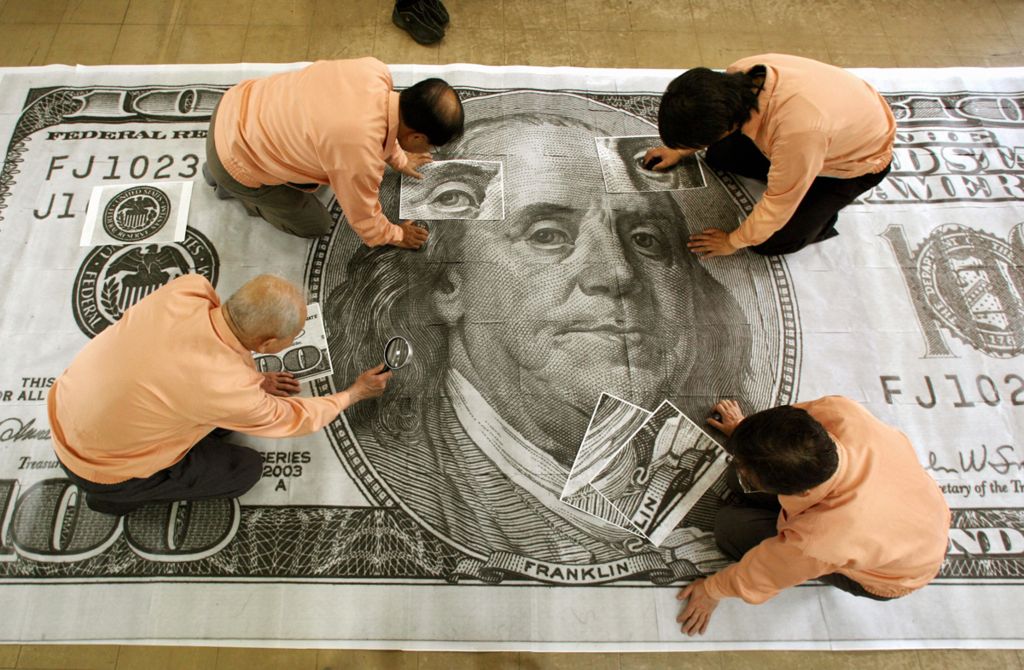

Макао — анклав Китая, похожий по конституции на Гонконг. Как и Филиппины, это горячая точка для азартных игр и дом для некоторых из самых престижных казино в мире. Страна также имеет давние связи с Северной Кореей. Именно здесь в начале 2000-х годов северокорейских чиновников поймали на отмывании фальшивых 100-долларовых банкнот исключительно высокого качества — так называемых «супердолларов», которые, по утверждениям властей США, были напечатаны в Северной Корее. Местный банк, через который они их отмывали, был в конечном итоге внесен в санкционный список США благодаря его связям с режимом Пхеньяна.

Также в Макао проходила обучение северокорейская шпионка, прежде чем она взорвала самолет Korean Air в 1987 году, в результате чего погибло 115 человек. И именно в Макао сводный брат Ким Чен Ына, Ким Чен Нам, жил в изгнании, прежде чем был смертельно отравлен в Малайзии в результате убийства, которое, как многие полагают, было санкционировано лично северокорейским лидером.

По мере того, как деньги, украденные из Бангладеш Банка, отмывались через Филиппины, начали появляться многочисленные связи с Макао. Некоторые из мужчин, организовавших азартные игры в Solaire, были прослежены до Макао. Две компании, которые забронировали частные игорные комнаты, также находились в Макао. Следователи полагают, что большая часть украденных денег оказалась на этой крошечной китайской территории, а затем была отправлена обратно в Северную Корею.

Ночью Северная Корея, как известно, кажется черной дырой на фотографиях, сделанных НАСА из космоса, из-за отсутствия электричества в большей части страны — в отличие от Южной Кореи, которая взрывается светом в любое время суток. день и ночь. По данным ЦРУ, Северная Корея входит в число 12 самых бедных стран мира с оценочным ВВП всего 1700 долларов на человека — меньше, чем Сьерра-Леоне и Афганистан.

И все же, похоже, Северная Корея произвела на свет одних из самых дерзких и изощренных хакеров.

Чтобы понять, как и почему Северной Корее удалось создать элитные подразделения для ведения кибервойны, необходимо взглянуть на семью, которая управляла Северной Кореей с момента ее создания в качестве современной страны в 1948 году: Ким.

Основатель Ким Ир Сен построил нацию, официально известную как Корейская Народно-Демократическая Республика, на политической системе, которая является социалистической, но действует больше как монархия.

Его сын, Ким Чен Ир, полагался на вооруженные силы как на базу своей силы, провоцируя США испытаниями баллистических ракет и ядерных устройств. По словам властей США, для финансирования программы режим обратился к незаконным методам, в том числе к очень изощренным поддельным супердолларам.

Ким Чен Ир также на раннем этапе решил включить кибернетику в стратегию страны, основав в 1990 году Корейский компьютерный центр. Он остается центром ИТ-операций страны.

Когда в 2010 году Ким Чен Ын — третий сын Ким Чен Ира — был объявлен его наследником, режим развернул кампанию, чтобы изобразить будущего лидера, только в возрасте около 20 лет и неизвестного его людям, в качестве чемпиона. науки и техники. Это была кампания, призванная обеспечить лояльность его поколения и вдохновить их стать его воинами, используя эти новые инструменты.

Молодой Ким, пришедший к власти в конце 2011 года после смерти своего отца, назвал ядерное оружие «заветным мечом», но ему тоже нужен был способ его финансировать — задача, осложнявшаяся все более жесткими санкциями, введенными Советом Безопасности ООН после первые испытания в стране ядерного устройства и баллистической ракеты большой дальности в 2006 году. По словам властей США, одним из решений был взлом.

Однако охват науки и технологий не распространялся на то, чтобы позволить северокорейцам свободно подключаться к глобальному Интернету — это позволило бы слишком многим видеть, как выглядит мир за пределами их границ, и читать отчеты, противоречащие официальной мифологии.

Поэтому, чтобы обучать своих кибервоинов, режим отправляет самых талантливых программистов за границу, в основном в Китай.

Там они узнают, как весь остальной мир использует компьютеры и Интернет: чтобы делать покупки, играть в азартные игры, общаться в сети и развлекаться. Именно там, говорят эксперты, из математических гениев превращают в хакеров.

Считается, что десятки этих молодых людей живут и работают на северокорейских аванпостах в Китае.

«Они очень хорошо маскируют свои следы, но иногда, как и любой другой преступник, они оставляют крошки и улики», — говорит Кён Джин Ким, бывший глава корейского ФБР, который сейчас работает следователем в частном секторе в Сеуле. «И мы можем идентифицировать их IP-адреса по их местонахождению».

Эти крошки привели исследователей в скромный отель в Шэньяне, на северо-востоке Китая, который охраняла пара каменных тигров, традиционный корейский мотив. Отель был назван Чилбосан в честь известного горного хребта в Северной Корее.

Фотографии, опубликованные на сайтах с отзывами об отелях, таких как Agoda, демонстрируют очаровательные корейские черты: красочные покрывала, блюда северокорейской кухни и официантки, которые поют и танцуют для своих клиентов.

«В разведывательном сообществе было хорошо известно», — говорит Кюнг Джин Ким, — что подозреваемые северокорейские хакеры действовали с территории Чилбосана, когда они впервые вышли на мировую арену в 2014 году.

Между тем, в китайском городе Далянь, где Пак Джин Хёк, как полагают, прожил десять лет, сообщество программистов жило и работало в аналогичном предприятии, управляемом Северной Кореей, говорит перебежчик Хён Сын Ли.

Ли родился и вырос в Пхеньяне, но долгие годы жил в Даляне, где его отец был бизнесменом с хорошими связями, работающим на правительство Северной Кореи, — до тех пор, пока семья не дезертировала в 2014 году. Домом был шумный портовый город через Желтое море из Северной Кореи. — примерно 500 северокорейцам, когда он там жил, — говорит Ли.

Среди них более 60 были программисты — молодые люди, которых он узнал, говорит он, когда северокорейцы собирались на национальные праздники, такие как день рождения Ким Ир Сена.

Один из них пригласил его к себе в квартиру. Там Ли увидел «около 20 человек, живущих вместе и в одном помещении. Итак, от четырех до шести человек, живущих в одной комнате, а затем в гостиной, они превратили ее в офис — все компьютеры, все в гостиной. «

Они показали ему, что производят: игры для мобильных телефонов, которые они продавали в Южную Корею и Японию через брокеров, зарабатывая 1 миллион долларов в год.

Хотя сотрудники службы безопасности Северной Кореи пристально следили за ними, жизнь этих молодых людей все еще была относительно свободной.

«Это все еще ограничено, но по сравнению с Северной Кореей, у них есть большая свобода, так что они могут получить доступ к Интернету, а затем могут смотреть некоторые фильмы», — говорит Ли.

Примерно через восемь лет в Даляне Пак Джин Хёк, похоже, очень хотел вернуться в Пхеньян. В электронном письме 2011 года, перехваченном ФБР, он упоминает, что хочет жениться на своей невесте. Но пройдет еще несколько лет, прежде чем ему позволят это сделать.

ФБР заявляет, что у его начальства была еще одна миссия для него: кибератака на одну из крупнейших в мире развлекательных компаний — Sony Pictures Entertainment в Лос-Анджелесе, Калифорния. Голливуд.

В 2013 году Sony Pictures объявила о создании нового фильма с Сетом Рогеном и Джеймсом Франко в главных ролях, действие которого будет происходить в Северной Корее.

Речь идет о ведущем ток-шоу, которого играет Франко, и его продюсере, которого играет Роген. Они едут в Северную Корею, чтобы взять интервью у Ким Чен Ына, и ЦРУ убеждает их убить его.

Северная Корея пригрозила принять ответные меры против США, если Sony Pictures Entertainment выпустит фильм, а в ноябре 2014 года хакеры, называющие себя Стражами мира, отправили электронное письмо боссам компании с угрозами нанести «большой ущерб».

Через три дня на экранах компьютеров сотрудников появилось изображение из фильма ужасов кроваво-красного скелета с клыками и сверкающими глазами. Хакеры исполнили свои угрозы. Заработная плата руководителей, конфиденциальная внутренняя электронная почта и подробности еще невыпущенных фильмов просочились в сеть — и деятельность компании прекратилась, поскольку ее компьютеры были отключены хакерскими вирусами. Персонал не мог смахивать пропуски, чтобы войти в свои офисы или использовать принтеры. В течение полных шести недель кофейня на участке MGM, штаб-квартира Sony Pictures Entertainment, не могла принимать кредитные карты.

Sony изначально настаивала на том, чтобы выпустить «Интервью» обычным способом, но они были поспешно отменены, когда хакеры пригрозили физической расправой. Сети массовых кинотеатров заявили, что не будут показывать фильм, поэтому он был выпущен только в цифровом формате и в некоторых независимых кинотеатрах.

Но, как выясняется, атака Sony могла быть пробным ходом для еще более амбициозного взлома — ограбления банка в Бангладеш в 2016 году.

Бангладеш все еще пытается вернуть оставшуюся часть украденных денег — около 65 миллионов долларов. Его национальный банк возбуждает судебные иски против десятков людей и учреждений, включая банк RCBC, который отрицает нарушение каких-либо правил.

Каким бы искусным ни был взлом Бангладешского банка, насколько доволен был бы режим Пхеньяна конечным результатом? В конце концов, заговор начинался как ограбление на миллиард долларов, а в конечном итоге уловы были бы только десятками миллионов. Сотни миллионов долларов были потеряны, когда воры ориентировались в глобальной банковской системе, и десятки миллионов долларов, когда они расплачивались с посредниками. В будущем, по мнению властей США, Северная Корея найдет способ избежать этого истощения.

В мае 2017 года вспышка вымогателя WannaCry распространилась со скоростью лесного пожара, шифруя файлы жертв и взимая с них выкуп в несколько сотен долларов за получение их данных, оплаченный с использованием виртуальной валюты Биткойн. В Великобритании особенно сильно пострадала Национальная служба здравоохранения; Пострадали отделения неотложной помощи и неотложной помощи, и пришлось перенести срочные визиты к врачам.

По мере того, как следователи из Национального агентства по борьбе с преступностью Великобритании вникали в код, работая с ФБР, они обнаружили поразительное сходство с вирусами, которые использовались для взлома Бангладеш Банка и Sony Pictures Entertainment, и в конечном итоге ФБР добавило эту атаку к обвинениям против Пак Джина. хёк. Если утверждения ФБР верны, это показывает, что кибер-армия Северной Кореи теперь приняла криптовалюту — жизненно важный шаг вперед, потому что эта высокотехнологичная новая форма денег в значительной степени обходит традиционную банковскую систему — и, следовательно, может избежать дорогостоящих накладных расходов, таких как выплаты посредникам.

WannaCry был только началом. В последующие годы компании, занимающиеся технической безопасностью, приписали Северной Корее гораздо больше криптовалютных атак. Они утверждают, что хакеры страны нацелены на биржи, где криптовалюты, такие как биткойн, обмениваются на традиционные валюты. В сумме, по некоторым оценкам, кражи с этих бирж составили более 2 миллиардов долларов.

И обвинения продолжают поступать. В феврале Министерство юстиции США предъявило обвинения двум другим северокорейцам, которые, как они утверждают, также являются членами Lazarus Group и связаны с сетью по отмыванию денег, простирающейся от Канады до Нигерии.

Взлом компьютеров, отмывание денег по всему миру, современные кражи криптовалюты … Если обвинения в адрес Северной Кореи верны, то, похоже, многие люди недооценили технические навыки страны и опасность, которую она представляет.

Но это также рисует тревожную картину динамики власти в нашем все более взаимосвязанном мире и нашу уязвимость перед тем, что эксперты по безопасности называют «асимметричной угрозой» — способность меньшего противника использовать власть новыми способами, которые делают его гораздо большей угрозой. чем указывает его размер.

Следователи выяснили, как крошечная, отчаянно бедная страна может незаметно проникнуть в почтовые ящики электронной почты и банковские счета богатых и влиятельных людей за тысячи миль. Они могут использовать этот доступ, чтобы нанести ущерб экономической и профессиональной жизни своих жертв и затащить свою репутацию в грязь. Это новая линия фронта на глобальном поле битвы: смутная взаимосвязь преступности, шпионажа и властного надзора над национальными государствами. И он быстро растет.

Джефф Уайт — автор книги «Crime Dot Com: от вирусов к фальсификации голосов», «Как хакинг стал глобальным». Жан Х. Ли открыл бюро Associated Press в Пхеньяне в 2012 году; в настоящее время она является старшим научным сотрудником Центра Вильсона в Вашингтоне, округ Колумбия.