Была обнаружена иранская группа, которая выдавала себя за британского ученого с целью нацеливания на отдельных лиц в рамках кампании кибершпионажа.

Группа также взломала реальный веб-сайт, принадлежащий Школе восточных и африканских исследований (SOAS) Лондонского университета, чтобы попытаться украсть информацию.

Операцию раскрыла компания по кибербезопасности Proofpoint.

Они называют это «SpoofedScholars» и говорят, что это показывает рост изощренности.

Злоумышленники, которых иногда называли «Очаровательный котенок» и которые, как считается, были связаны с иранским государством, также были готовы участвовать в разговорах в режиме реального времени со своими целями, которые в основном находились в США и Великобритании.

В начале 2021 года электронные письма якобы исходящие от «старшего преподавателя и исследователя» лондонского университета SOAS пригласили людей на онлайн-конференцию под названием «Вызовы безопасности США на Ближнем Востоке».

Электронные письма, отправленные с адреса Gmail, были отправлены не настоящим академиком, а группой кибершпионажа, которая, как считается, была связана с Стражами Иранской революции.

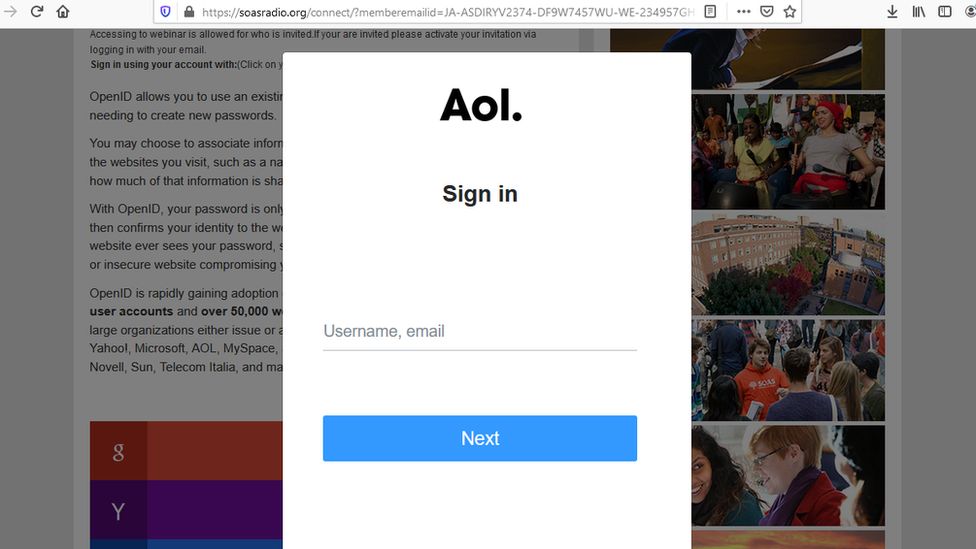

После установления разговора цели отправляли «ссылку для регистрации», размещенную на реальном веб-сайте, который уже был взломан злоумышленниками.

Он принадлежал SOAS radio, независимой онлайн-радиостанции и продюсерской компании, базирующейся в SOAS.

Затем это предлагало средства для входа в систему с помощью поставщиков электронной почты Google, Yahoo, Microsoft, iCloud, Outlook, AOL, mail.ru, Email и Facebook, которые затем могли захватывать пароли и имена пользователей. Кража таких учетных данных не новость, но использование настоящего веб-сайта знаменует собой изменение.

«(Это) очень необычно и более изощренно для этой группы», — сказал BBC Шеррод ДеГриппо, старший директор по исследованию и обнаружению угроз Proofpoint.

Связь между поддельным академиком и целью может быть длительной, чтобы завоевать доверие, прежде чем отправлять ссылку для регистрации, и в некоторых случаях отправителя просят связаться по телефону с получателями, чтобы обсудить приглашение.

В одном случае получатель запросил и получил более подробную информацию по электронной почте от злоумышленников, а затем предложил им подключиться через видеоконференцию.

Тот факт, что кибершпионы пытались в реальном времени связаться с людьми по телефону и видеоконференциям для разговоров, а не просто по электронной почте, также является необычным, что свидетельствует об уверенности в их навыках в английском языке и в выдаче себя за другое лицо (хотя это не совсем ясно. если какие-то разговоры закончились).

По данным Proofpoint, операция была очень целевой: к ней обратилось менее 10 организаций, хотя в некоторых случаях внутри них находилось несколько человек, а большинство из них — в США и Великобритании.

В основном они были из трех групп:

- Старшие сотрудники аналитических центров, работающие на Ближнем Востоке

- Журналисты сосредоточились на регионе

- Ученые, в том числе старшие профессора

Считается вероятным, что они стали мишенью, потому что у них могла быть информация о внешней политике стран в отношении Ирана, переговорах по иранской ядерной программе или информация об иранских диссидентах.

Это согласуется с предыдущими действиями той же группы кибершпионажа, которую Proofpoint называет TA453.

«Неизменный интерес TA453 к этим целям демонстрирует неизменную приверженность Ирана кибероперациям пользователей по сбору разведданных в поддержку приоритетов разведки», — сказал Шеррод ДеГриппо.

Через несколько месяцев после того, как в январе началась первоначальная кампания, группа использовала личность другого академика SOAS, чтобы попытаться набрать команду для участия в вебинаре.

Группа также, похоже, интересовалась номерами мобильных телефонов, которые можно использовать для доставки вредоносного программного обеспечения для мобильных устройств или для нацеливания на других.

Университет отвечает

SOAS сообщает, что не было получено никакой личной информации и не пострадали ее собственные системы данных.

В нем говорится, что взломанный веб-сайт радио был отделен от официального веб-сайта SOAS и не являлся частью его академических доменов.

«Как только нам стало известно о фиктивном сайте в начале этого года, мы немедленно устранили и сообщили о взломе обычным способом. Мы проанализировали, как это происходило, и предприняли шаги для дальнейшего улучшения защиты таких периферийных систем», — заявили в университете. BBC в своем заявлении.

Proofpoint утверждает, что нельзя быть полностью уверенным в том, что за кампанией стояла Корпорация стражей исламской революции (КСИР), но тактика, приемы и целеуказание вселяют в нее «высокую уверенность» в том, что она несет ответственность.

Компания по кибербезопасности заявляет, что работала с властями над уведомлением жертв, но группа, вероятно, продолжит попытки маскироваться под ученых.

Он рекомендует ученым, журналистам и ученым из аналитических центров проверять личность всех, кто предлагает им возможности, особенно виртуально.