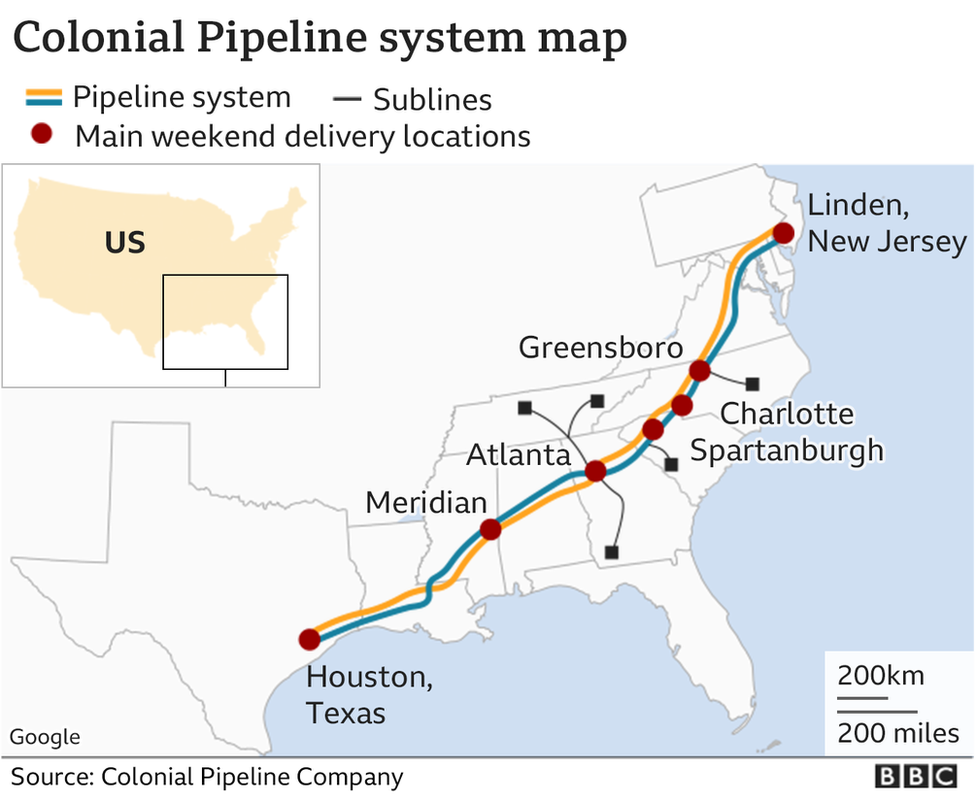

Следователи крупнейшего топливопровода в США Colonial Pipeline работают над восстановлением после разрушительной кибератаки, перерезавшей поток нефти.

Взлом Colonial Pipeline рассматривается как одна из самых серьезных атак на критически важную национальную инфраструктуру в истории.

По трубопроводу транспортируется почти половина запасов топлива на восточном побережье, и ожидается, что цены на насосы вырастут, если отключение будет продолжительным.

Как взломать конвейер?

Для многих образ нефтяной промышленности — это трубы, насосы и жирная черная жидкость.

По правде говоря, тип современной операции, которой управляет Colonial Pipeline, является исключительно цифровым.

- Хакеры из США не хотели создавать проблемы

- Волна вымогателей разрушают жизни

Датчики давления, термостаты, клапаны и насосы используются для контроля и управления потоком дизельного, бензинового и реактивного топлива по трубопроводам на сотни миль.

В Colonial даже есть высокотехнологичный робот «умная свинья» (прибор для контроля трубопроводов), который суетится по трубам, проверяя наличие аномалий.

Вся эта операционная технология подключена к центральной системе.

И как объясняют кибер-эксперты, такие как Джон Никколлс из CheckPoint, там, где есть возможность подключения, существует риск кибератаки:

«Все устройства, используемые для запуска современного трубопровода, управляются компьютерами, а не физически людьми», — говорит он.

«Если они подключены к внутренней сети организации и она подвергается кибератаке, тогда сам трубопровод уязвим для злонамеренных атак».

Как взломали хакеры?

Эксперты говорят, что прямые атаки на операционные технологии случаются редко, поскольку эти системы обычно лучше защищены.

Так что более вероятно, что хакеры получили доступ к компьютерной системе Colonial через административную часть бизнеса.

«Некоторые из самых крупных атак, которые мы видели, начинались с электронного письма», — говорит Никколлс.

«Сотрудник мог быть обманут, например, загрузив какое-то вредоносное ПО.

«Мы также видели недавние примеры того, как хакеры использовали уязвимости или компрометировали стороннее программное обеспечение.

«Хакеры воспользуются любой возможностью закрепиться в сети».

Хакеры потенциально могли находиться внутри ИТ-сети Colonial в течение нескольких недель или даже месяцев, прежде чем начать атаку с использованием программ-вымогателей.

В прошлом преступники устраивали погром после того, как проникали в программное обеспечение, отвечающее за операционные технологии.

В феврале хакер получил доступ к системе водоснабжения города Флорида и попытался закачать «опасное» количество химического вещества.

Рабочий увидел это на своем экране и остановил атаку.

Точно так же зимой 2015–2016 годов хакеры в Украине смогли щелкнуть цифровыми переключателями на электростанции, в результате чего были отключены сотни тысяч людей.

Как это можно остановить?

Самый простой способ защитить операционные технологии — оставить их в автономном режиме без подключения к Интернету.

Но для предприятий это становится все труднее, поскольку они все больше полагаются на подключенные устройства для повышения эффективности.

«Традиционно организации делали что-то, известное как« воздушный зазор », — говорит эксперт по кибербезопасности Кевин Бомонт.

«Они позаботятся о том, чтобы критически важные системы работали в отдельных сетях, не связанных с внешней ИТ-отделом.

«Однако природа изменяющегося мира теперь означает, что все больше вещей зависит от подключения».

Кто такие хакеры?

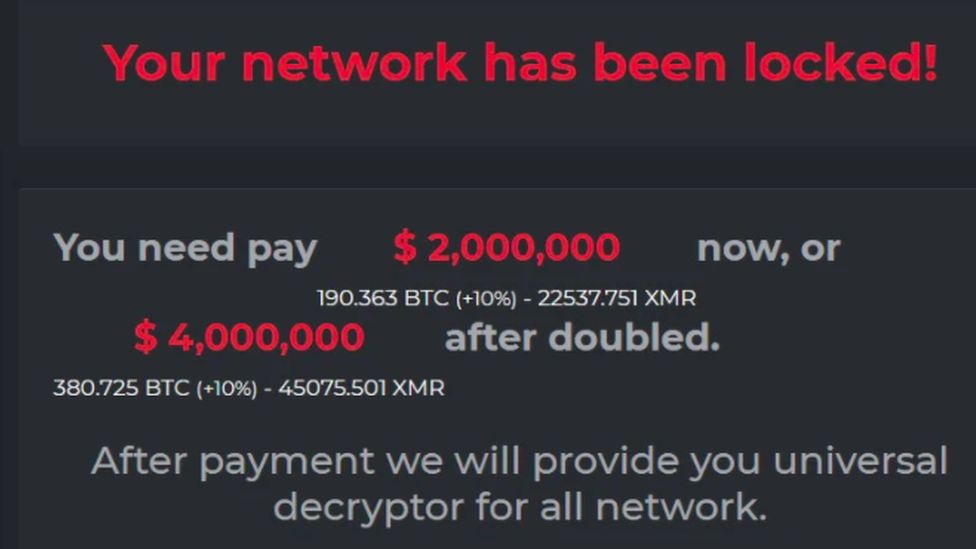

ФБР подтвердило Darkside, относительно новый , но плодовитый вымогателей банда считается, в России, несет ответственность.

Для преступных групп нет ничего необычного в атаке на «критически важную национальную инфраструктуру», но такие эксперты, как Энди Нортон из киберзащитника Армиса, говорят, что это вызывает растущую озабоченность.

«Сейчас мы наблюдаем рост банд вымогателей», — говорит он.

«Там, где есть критически важная государственная служба, у них больше шансов получить выкуп».

Интересно, что группа опубликовала что-то вроде извинений за взлом на своем сайте в даркнете.

Хотя прямо не упоминается Colonial, он ссылается на «сегодняшние новости», говоря: «Наша цель — зарабатывать деньги, а не создавать проблемы для общества.

«С сегодняшнего дня мы вводим модерацию и проверяем каждую компанию, которую наши партнеры хотят зашифровать, чтобы избежать социальных последствий в будущем».

Как и многие группы программ-вымогателей, DarkSide запускает партнерскую программу, позволяющую «партнерам» использовать свое вредоносное ПО для атаки на цели в обмен на процент от прибыли от выкупа.

DarkSide ранее заявляла, что начнет жертвовать часть вымогаемых денег на благотворительность .

Как можно защитить критически важные службы?

Эксперты давно обеспокоены взломом важнейшей национальной инфраструктуры.

В прошлом месяце глобальная коалиция экспертов Целевой группы по программам-вымогателям назвала это «угрозой национальной безопасности» .

Группа заявляет, что правительствам необходимо принять срочные меры для предотвращения тайной выплаты выкупа.

Он также требует давления на такие страны, как Россия, Иран и Северная Корея, которые регулярно обвиняются в укрывательстве групп программ-вымогателей.

Но г-н Нортон говорит, что организации тоже должны брать на себя ответственность.

«Организации должны внедрить соответствующий и соразмерный тип кибербезопасности, и признается, что регулирующие органы требуют большего количества зубов, чтобы обеспечить это», — говорит он.