Как и со многими вещами в тёмном мире киберпреступности, с внутренней угрозой сталкиваются очень немногие.

Ещё меньше людей хотят об этом говорить.

Но мне довелось испытать уникальный и тревожный опыт того, как хакеры могут использовать инсайдеров, когда мне самому недавно сделала предложение преступная группировка.

«Если вы заинтересованы, мы можем предложить вам 15% от любого выкупа, если вы предоставите нам доступ к своему компьютеру».

Именно такое сообщение я получил совершенно неожиданно от человека под ником Syndicate, который написал мне в июле в зашифрованном чате Signal.

Я понятия не имел, кто этот человек, но сразу понял, о чём речь.

Мне предлагали часть потенциально крупной суммы денег, если я помогу киберпреступникам получить доступ к системе BBC через мой ноутбук.

Они украдут данные или установят вредоносное ПО и будут требовать выкуп с моего работодателя, а я тайно получу свою долю.

Я слышал о подобных вещах.

Всего за несколько дней до этого нежелательного сообщения из Бразилии пришла новость об аресте IT-специалиста за продажу хакерам своих учетных данных. По словам полиции, это привело к потере 100 миллионов долларов (74 миллиона фунтов стерлингов) для пострадавшего банка.

Я решил подыграть Syndicate, посоветовавшись со старшим редактором BBC. Мне было интересно посмотреть, как преступники заключают такие сомнительные сделки с потенциально коварными сотрудниками в то время, когда кибератаки по всему миру становятся всё более разрушительными и разрушительными для повседневной жизни.

Я сказал Сину, который сменил имя во время разговора, что потенциально заинтересован, но мне нужно знать, как это работает.

Они объяснили, что если я предоставлю им свои данные для входа и код безопасности, они взломают BBC, а затем вымогут у корпорации выкуп в биткоинах. Я буду в очереди на часть этой суммы.

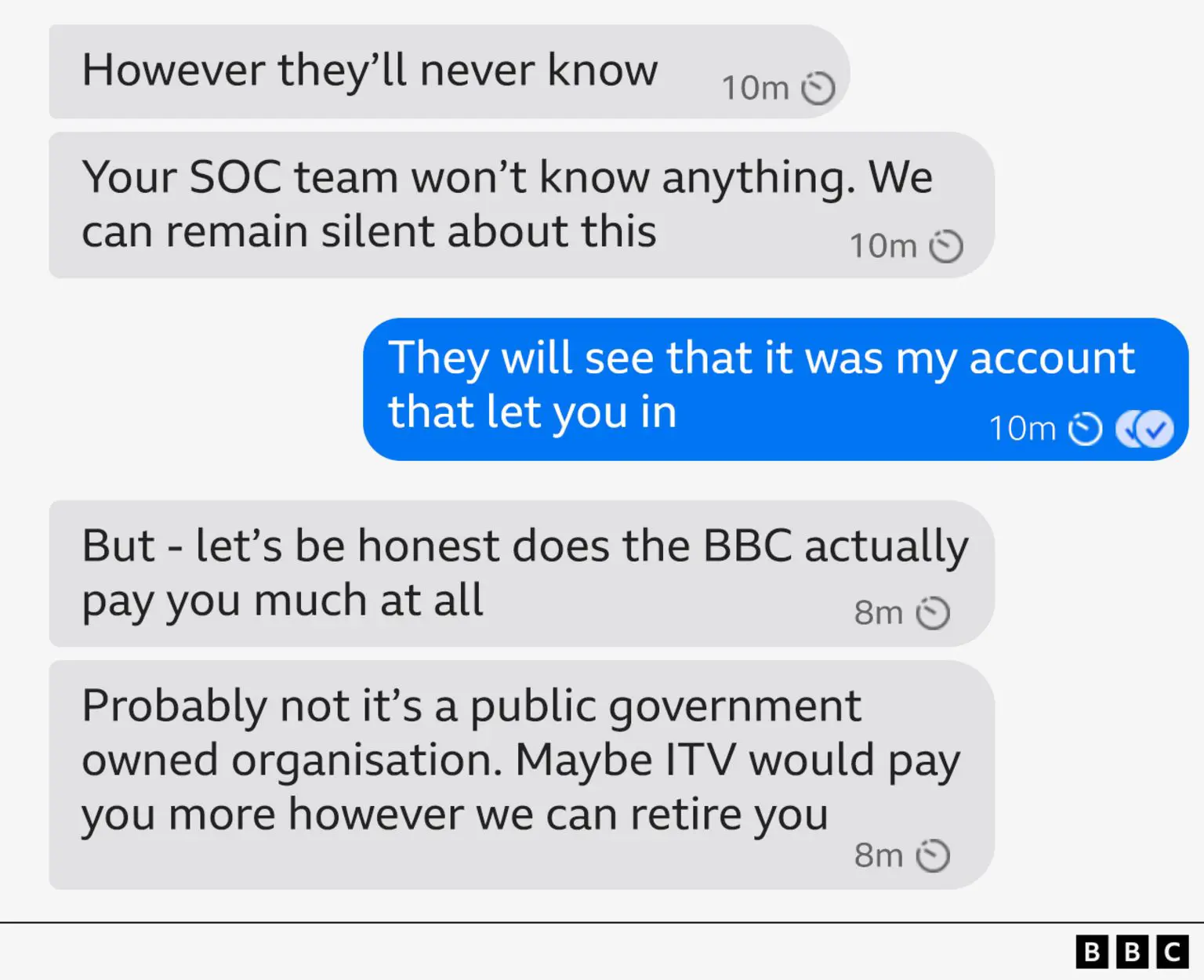

Они повысили предложение.

«Мы не знаем точно, сколько вам платит BBC, но что, если вы возьмете 25% от окончательной суммы, поскольку мы забираем 1% от общего дохода BBC? Вам больше не придётся работать».

Син подсчитал, что их команда могла бы потребовать выкуп в десятки миллионов долларов, если бы им удалось внедриться в корпорацию.

BBC публично не заявила о своей позиции относительно того, будет ли она платить хакерам, но Национальное агентство по борьбе с преступностью рекомендует не платить.

Тем не менее, хакеры продолжали свои нападки.

Син сказал, что я буду в очереди за миллионами. «Мы удалим этот чат, чтобы вас никогда не нашли», — настаивали они.

Хакер утверждал, что им удалось успешно заключать сделки с инсайдерами во время предыдущих атак.

В качестве примеров заключения сделок были названы названия двух компаний, подвергшихся взлому в этом году: британская медицинская компания и американская служба экстренной помощи.

«Вы будете удивлены, сколько сотрудников предоставили нам доступ», — сказал Син.

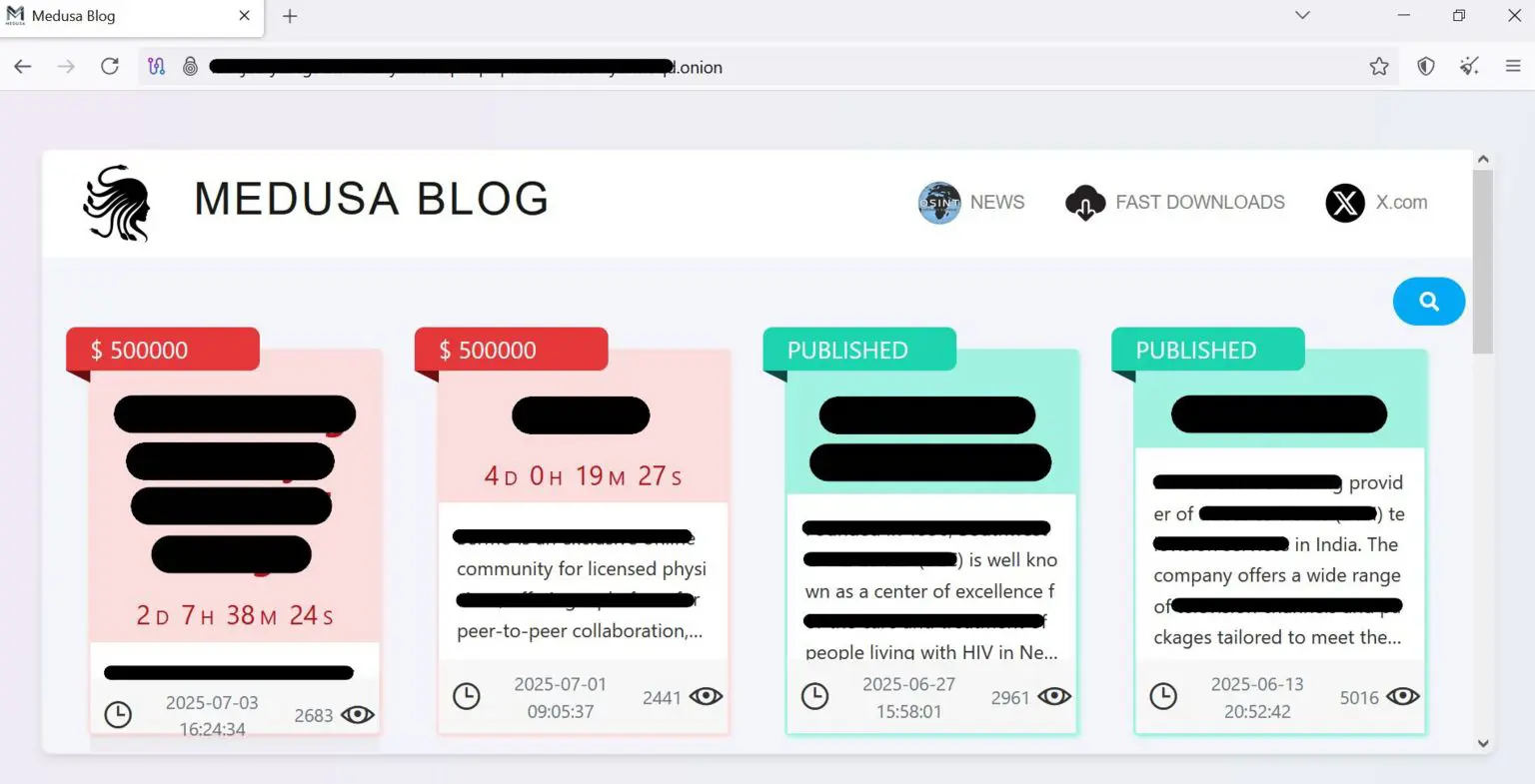

Син сказал, что он был «менеджером по связям с общественностью» в киберпреступной группировке Medusa. Он утверждал, что родом с Запада и единственный в банде, говорящий по-английски.

Medusa — это программа-вымогатель, работающая по принципу «как услуга». Любой преступный партнёр может зарегистрироваться на её платформе и использовать её для взлома организаций.

Согласно исследовательскому отчёту компании CheckPoint, специализирующейся на кибербезопасности, администраторы Medusa, предположительно, действуют из россии или одного из её союзных государств.

«Группа избегает атак на организации в россии и странах Содружества Независимых Государств и [ведёт свою деятельность преимущественно] на русскоязычных форумах даркнета».

Syn с гордостью прислал мне ссылку на публичное предупреждение США о Medusa, опубликованное в марте. Американские кибервласти заявили, что за четыре года своей деятельности группа взломала «более 300 жертв».

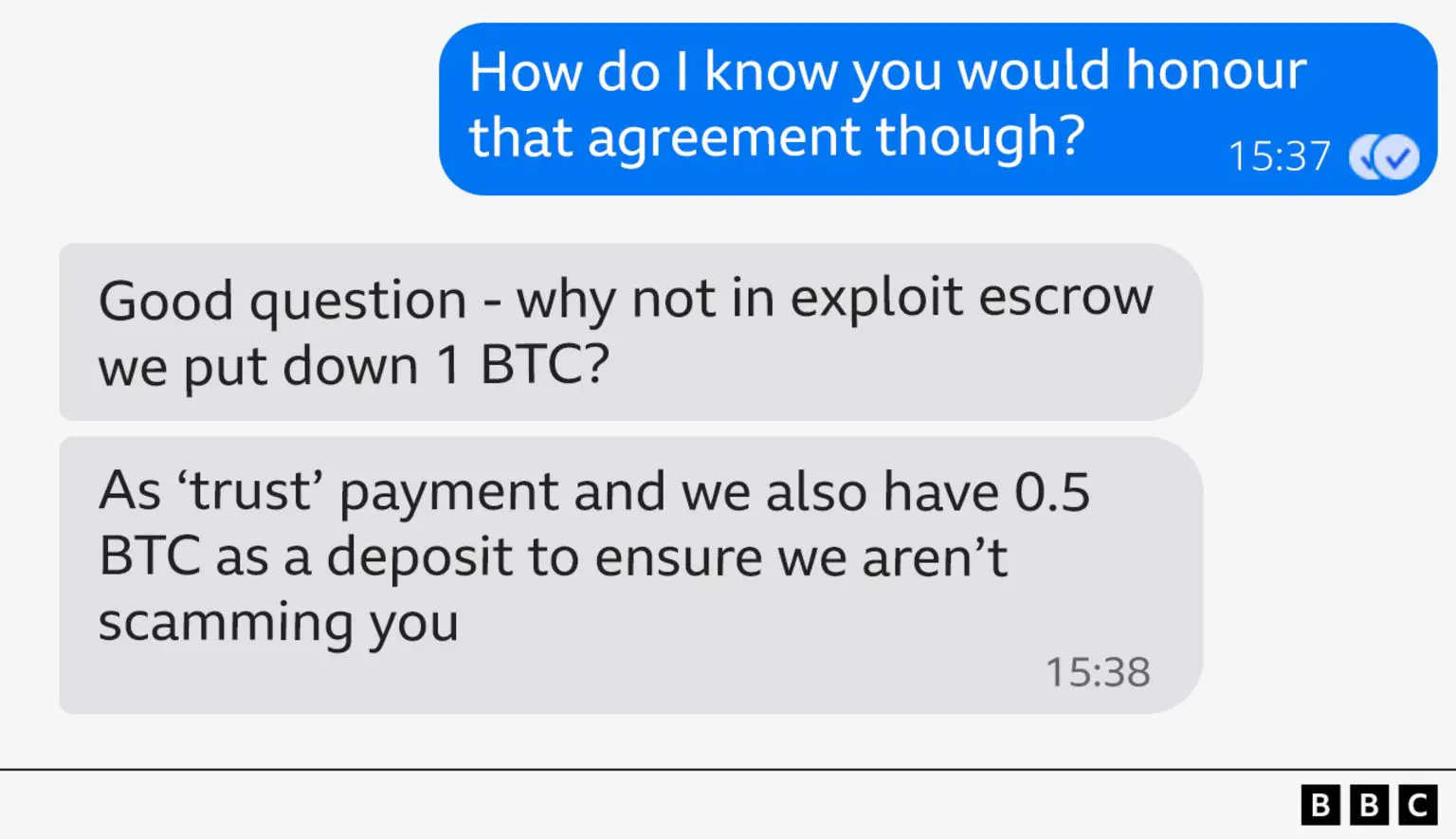

Syn настаивал на серьёзном намерении заключить сделку о тайной продаже ключей от королевства моей корпорации в обмен на солидное вознаграждение.

Однако никогда не знаешь, с кем разговариваешь, поэтому я попросил Сина доказать это. «Вы можете быть детьми, которые балуются, или теми, кто пытается меня заманить», — предположил я.

Они ответили ссылкой на даркнет-адрес Медузы и предложили мне связаться с ними через Tox группы — безопасный мессенджер, любимый киберпреступниками.

Син был очень нетерпелив и всё больше давил на меня, требуя ответа.

Они прислали ссылку на страницу набора сотрудников Медузы на эксклюзивном форуме, посвящённом киберпреступности, и настоятельно рекомендовали мне начать процесс получения депозита в размере 0,5 биткоина (около 55 000 долларов США).

Фактически, они гарантировали мне эти деньги как минимум после того, как я предоставлю свои данные для входа.

«Мы не блефуем и не шутим — у нас нет никакой медийной цели, мы работаем только ради денег, и один из наших главных менеджеров хотел, чтобы я связался с вами».

По-видимому, они выбрали меня, предположив, что я технически подкован и имею высокий уровень доступа к IT-системе BBC (у меня его нет). Я до сих пор не уверен, что Син знал, что я киберкорреспондент, а не сотрудник отдела кибербезопасности или IT-отдела.

Они задали мне множество вопросов об IT-сети BBC, на которые я бы не ответил, даже если бы знал. Затем они прислали мне сложный набор компьютерного кода и попросили запустить его как команду на моём рабочем ноутбуке и сообщить, что он выдаст. Они хотели узнать, какой у меня есть внутренний IT-доступ, чтобы начать планировать дальнейшие действия после проникновения внутрь.

К этому моменту я общался с Сином уже три дня и решил, что зашёл слишком далеко и мне нужна дополнительная консультация экспертов BBC по информационной безопасности.

Было утро воскресенья, поэтому я планировал поговорить со своей командой следующим утром.

Поэтому я тянул время. Но Син был раздражён.

«Когда вы сможете это сделать? Я нетерпеливый», — сказал хакер.

«Наверное, вы не хотите жить на пляже на Багамах?» — давили они.

Они дали мне срок — полночь понедельника. Потом их терпение иссякло.

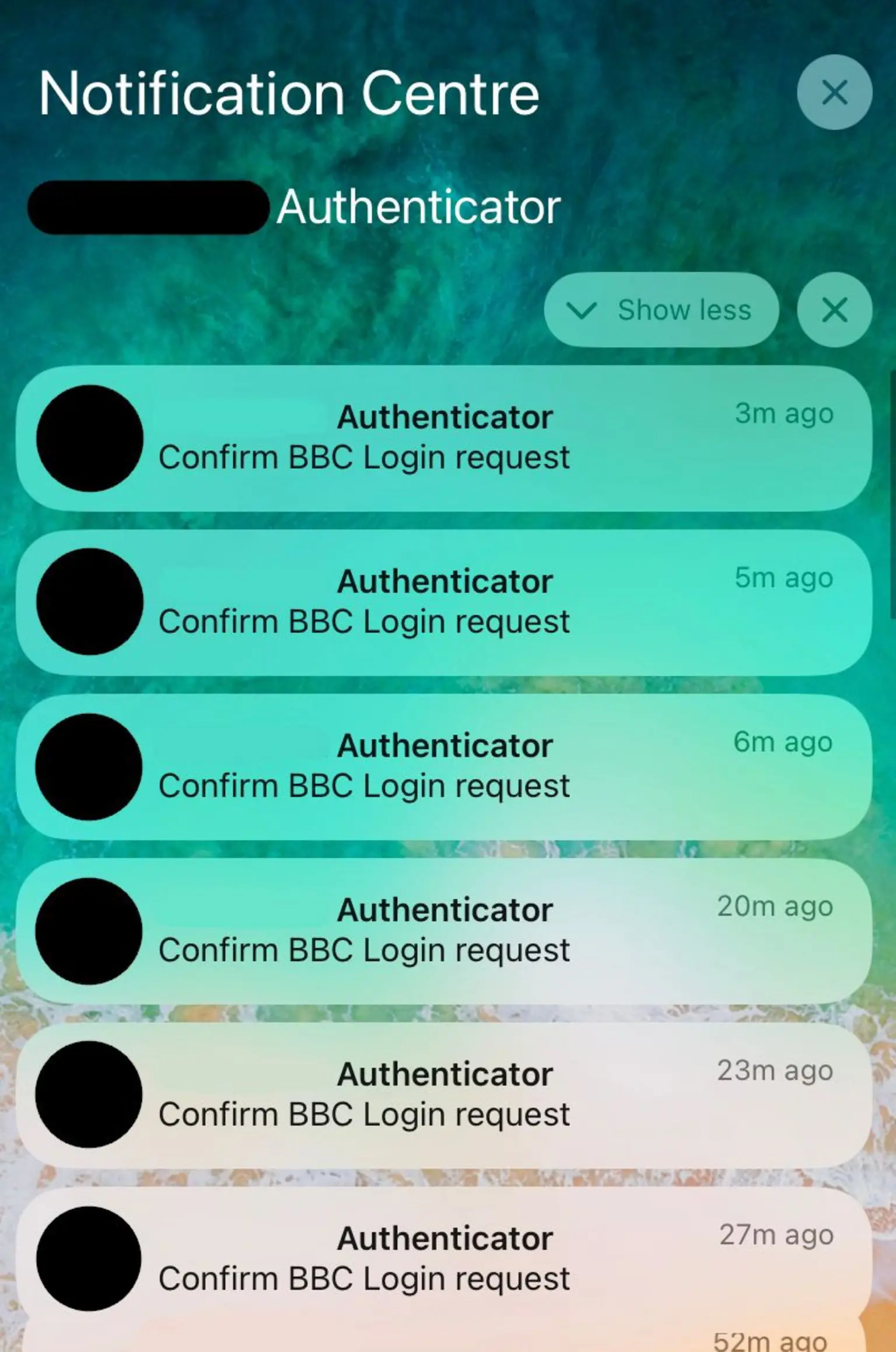

Мой телефон начал петь уведомлениями о двухфакторной аутентификации. Всплывающие окна были от приложения безопасности входа BBC с просьбой подтвердить, что я пытаюсь сбросить пароль к своей учётной записи BBC.

Пока я держал телефон в руках, экран каждую минуту заполнялся новым запросом.

Я точно знал, что это такое — хакерский приём, известный как MFA-бомбардировка. Злоумышленники бомбардируют жертву этими всплывающими окнами, пытаясь сбросить пароль или войти с необычного устройства.

В конце концов жертва нажимает «Принять» либо по ошибке, либо чтобы закрыть всплывающие окна. Именно так, как известно, взломали Uber в 2022 году.

Быть жертвой было тревожно.

Преступники перенесли относительно профессиональный разговор из безопасного чат-приложения на главный экран моего телефона. Это было похоже на то, как если бы преступники агрессивно стучали в мою дверь.

Я был озадачен сменой тактики, но слишком осторожен, чтобы открыть чат с ними, опасаясь, что случайно нажму «Принять». Это дало бы хакерам немедленный доступ к моим аккаунтам BBC.

Система безопасности не пометила бы это как вредоносное сообщение, поскольку оно выглядело бы как обычный запрос на вход в систему или сброс пароля. После этого хакеры могли бы начать искать доступ к конфиденциальным или важным системам BBC.

Как репортёр, а не IT-специалист, я не имею доступа к системе BBC высокого уровня, но это всё равно меня тревожило и фактически означало, что мой телефон не работал.

Я позвонил в службу информационной безопасности BBC, и в качестве меры предосторожности мы согласились полностью отключить меня от BBC. Никакой электронной почты, никакой интранет-сети, никаких внутренних инструментов, никаких привилегий.

Странно спокойное сообщение от хакеров пришло позже тем же вечером.

«Команда приносит извинения. Мы тестировали вашу страницу входа в BBC и крайне сожалеем, если это вызвало у вас какие-либо проблемы».

Я объяснил, что теперь мой доступ к BBC заблокирован, и был раздражён. Син настаивал, что соглашение всё ещё действует, если я хочу его. Но после того, как я не отвечал несколько дней, они удалили свою учётную запись Signal и исчезли.

В конце концов меня восстановили в системе BBC, хотя и с дополнительной защитой моей учётной записи. И с дополнительным опытом, полученным в ходе внутренней атаки.

Леденящий душу взгляд на постоянно меняющуюся тактику киберпреступников, высветивший целую область риска для организаций, которую я по-настоящему не осознавал, пока сам не оказался жертвой.